Las TIC en la educacion

martes, 12 de abril de 2016

jueves, 15 de octubre de 2015

COMO NAVEGAR EN INTERNET ..OPERADORES DE BUSQUEDA ...

COMO NAVEGO EN INTERNET

1- Hipervínculo (link). Es una de las características principales del

lenguaje de etiquetado HTML, la base de las páginas web tradicionales, que

permite organizar los contenidos de manera estructurada. Se distingue

claramente cuando se ubica el puntero del mouse sobre un enlace o hipervínculo

y cambia su aspecto por el símbolo de una mano.

2- Formatos Cuando se navega por la

Web los dominios, o URL en la jerga, habitualmente empiezan con "www.". Sin embargo, muchos

pueden escribirse sin la triple "w",

por ejemplo lanacion.com .En la

Argentina, terminación en .ar, sólo

se pueden utilizar letras, números y el guión "-" .

3- Formato de las direcciones en

Internet. El "http://" que

era obligatorio usar en los inicios del desarrollo de Internet ya no es tan

importante. En la actualidad, los navegadores, o browsers en inglés, le agregan

a la dirección web dichos caracteres sin necesidad de ingresarlos a mano.

4- Dónde escribir el dominio. Las

direcciones Web, como

www.direccion.com.ar o sus variantes, no se deben ingresar en la caja de búsquedas

de Google. Todos los navegadores de Internet poseen una caja donde se ingresan

las direcciones Web.

OPERADORES DE BUSQUEDA

Cuando realizamos una búsqueda por

palabras, es posible el uso de diversos tipos de operadores (de campo,

booleanos, de proximidad...) para definir con mayor precisión los resultados

que queremos obtener.

Recordemos que al introducir los datos de

una búsqueda, enviamos al sistema la orden de mostrar los registros

bibliográficos que cumplan las condiciones indicadas (un autor con tal nombre,

un título con esta palabra...). El uso de operadores permite definir con mayor

precisión estas condiciones.

Este tipo de operadores suele ser

frecuente en catálogos y bases de datos, por lo que su conocimiento y es básico

para un uso eficiente de los mismos.

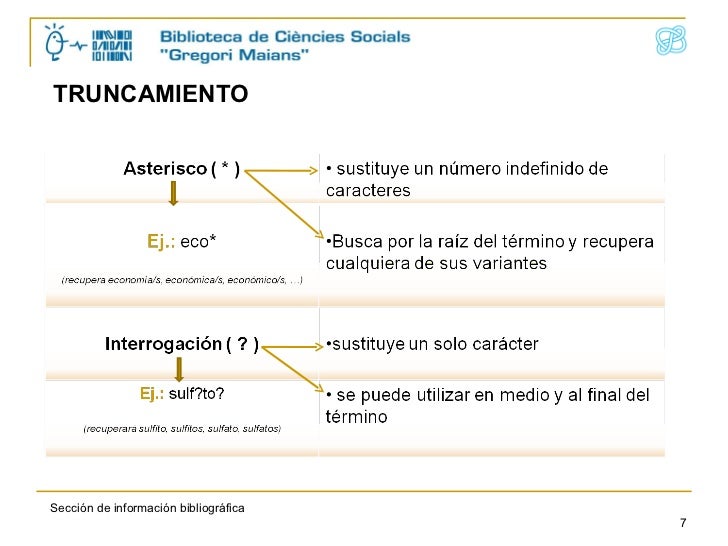

1.-

Operadores de truncamiento

Truncar un término usado en una búsqueda sirve

para ampliar la misma a toda la familia léxica (palabras que tienen la misma

raíz) de dicho término. Para ello usaremos el asterisco (*), colocándolo detrás

del último carácter de lo que será la raíz léxica, pudiendo aplicarlo en dos

modalidades:

Usar un sólo asterisco (*)

permite buscar las palabras que contengan la raiz y entre 1 y 5 caracteres

El uso de dos asteriscos

(**) truncaría hasta el final de la palabra, con independencia del número de

caracteres que hubiese

paralel* recuperaría

paralela paralelas o paralelogramo entre otros, pero no paralelogramos

paralel** recuperaría los

anteriores, pero también paralelogramos y paralelepípedo.

2.

Operadores de campo

También podemos especificar en qué campo

concreto del registro bibliográfico se ha de buscar el término usado.

a: para buscar en el campo

Autor

t: para buscar en el campo

Título

s: para buscar en el campo

Materia

n: para buscar en el campo

Notas

m: para buscar en el campo

de Descriptores Multimedia

4.

Operadores booleanos

Son operadores lógicos que, aplicados a

dos elementos, indican la relación que se desea imponer entre ellos.

AND : El resultado debe

incluir obligatoriamente los dos elementos

OR : El resultado debe

incluir cualquiera de los dos elementos

NOT : El resultado ha de

incluir el primer término pero excluir el segundo

arqueología AND cádiz

recuperaría Arqeología en la provincia de cádiz al igual que Cádiz y la

arqueología

arqueología OR cádiz

recuperaría cualquiera de los anteriores, pero también Cádiz y la historia de

la química |

arqueología NOT cádiz

recuperaría arqueología en la provincia gaditana, pero ninguno de los

anteriores

5.

Uso de varios operadores de forma simultánea

El uso de los distintos operadores es muy

flexible y se pueden construir expresiones de búsqueda que combinen varios de

ellos. Usaremos los paréntesis ( ) para agrupar palabras y operadores.

(s:invest**) AND (química

not orgánica) recuperaría Historia de la investigación química al igual que

Directorio de investigadores de la industria química.

LA

VERACIDAD DE INFORMACIÓN

En el caso del internet

cualquier persona puede abrir una página web en cuestión de minutos. No hay

duda de que se trata de una gran ayuda para la libertad de expresión, porque se

puede lanzar un mensaje y comunicar algo al mundo entero sin tener que gastar

un montón de dinero o esfuerzo para ello. Pero eso también implica que no hay

que olvidarse de que gran parte de lo que se encuentra en Internet tiente tanta

veracidad como lo que podría decirte sobre un asunto concreto alguien a quien

pararas por la calle para preguntarle su opinión. Por lo tanto, debes usar el

sentido común y el ojo crítico para poder determinar si la información que

encuentras en Internet es exacta o no.

Para saber si la pagina web

que vistas es confiable se recomienda que sigas estas instrucciones :

1 .-Fíjate en las fuentes.

Si la página web está publicada por un departamento del gobierno, como el CDC o

el IRS, lo más probable es que la información que se ofrezca en ella sea

precisa y haya sido contrastada por múltiples fuentes expertas antes de ser

publicada por la organización. Por el contrario, si la información parte del

blog de un usuario particular, lo oportuno sería mostrarse mucho más escéptico,

especialmente si el escritor carece de credenciales reconocidas en el campo que

se está tratando.

2.- Examina la página web

para saber cuál es su objetivo. Si está intentando venderte algo, entonces

existe una segunda intención y debes tomar con pinzas todas las afirmaciones

que allí se hagan, aunque se asegure que están avaladas por

"expertos". De forma similar, una página web que ha sido creada para

persuadirte de un punto de vista concreto también puede manipular la

información para apoyar su opinión ignorando otras evidencias o factores.

3 Evalúa el tono general de

la web. Si la fuente es fiable, debe mostrarse equilibrada y abordar ambos

lados de una discusión sin inclinarse por uno u otro.

ETICA EN LA BUSQUEDA DE INFORMACIÓN

Los principales problemas

éticos aparecidos debido al propio desarrollo y utilización de las TIC y

especialmente de Internet y la World Wide Web, están referidos, entre otras

cuestiones, a la privacidad, el control y vigilancia en el lugar de trabajo, los

derechos de propiedad intelectual, la seguridad informática, el acceso y poder

a los sistemas informáticos, la globalización y la responsabilidad moral y

profesional.

También hay otros factores

del actual desarrollo mundial que acarrean serios cuestionamientos a los

valores y al comportamiento ético, tal es el caso de la Genética y la

Biotecnología, donde es imprescindible un control responsable y un

replanteamiento de las concepciones éticas. Han aparecido las llamadas fobias

relacionadas con la tecnología, y los ordenadores, tal es el caso de las

ciberfilias, (actitudes que responden a la necesidad de incorporar el ordenador

u otro tipo de aparatos como los videojuegos, como elementos integrantes en

nuestras vidas). El ordenador se ha convertido en el paradigma ideal de toma de

decisiones al ser rápido, fiable, capaz de absorber y manejar enormes

cantidades de información, es además una herramienta que expande y amplifica la

capacidad intelectual humana, delimitando a su vez el área de problemas que

pueden ser racionalmente tratados.

Por lo que como expresan

Fernández-Molina, Guimaraes, Vidotti, Flamino, Souza, Camargo, Silva, Moreno, y

Ramalho, en su trabajo Aspectos éticos de las nuevas tecnologías de la

información y la comunicación, “… no podemos obviar que el uso de las nuevas

tecnologías debe realizarse de acuerdo con principios éticos que respeten la

especificidad, la subjetividad y los valores culturales de cada comunidad o

nación”.

El desarrollo de las

tecnologías de la información y la comunicación (TIC), Internet y la

digitalización de la información, han facilitado el acceso y divulgación de la

información rompiendo las barreras geográficas, pero a su vez, han traído

aparejados una serie de comportamientos ilícitos, o delitos informáticos, así como

problemas para los derechos de autor y la privacidad de la información.

REDES INTERNAS Y EXTERNAS

REDES INTERNAS Y EXTERNAS

Se denomina red de datos a

aquella sin fra estructuras o redes de comunicación

que se ha diseñado específicamente a la transmisión de información mediante el

intercambio de datos .Las redes de datos se diseñan y construyen en arquitecturas

que pretenden servir a sus objetivos de uso .Las redes de datos, generalmente ,están

basadas en la conmutación de paquetes y se clasifican de acuerdo a su tamaño,

la distancia que cubre y su arquitectura física .Hay tres tipos de clases de redes

de datos y estas son las siguientes:

Red de área extensa (WAN)

Las Redes de área extensa son aquellas que

proporcionen un medio de transmisión a lo largo de grandes extensiones

geográficas(regional, nacional e incluso internacional). Una red WAN generalmente

utiliza redes deservicio público y redes privadas y que pueden extenderse

alrededor del globo.

Las WAN pueden utilizar un software especializado para

incluir mini y macrocomputadoras como elementos de red. Las WAN no esta

limitada a espacio geográfico para establecer comunicación entre PCs o mini o

macrocomputadoras. Puede llegar a utilizar enlaces de satélites, fibra óptica,

aparatos de rayos infrarrojos y de enlaces.

Los equipos deben poseer gran

capacidad de memoria, si se quiere que el acceso sea rápido. Poca seguridad en

las computadoras (infección de virus, eliminación de programas, entre otros).

Red de área metropolitana (MAN

Las redes de área metropolitanas

están diseñadas para la conexión de equipos a lo largo de una ciudad entera.

Una red MAN puede ser una única red que interconecte varias redes de área local

LAN’s resultando en una red mayor. Por ello, una MAN puede ser propiedad

exclusivamente de una misma compañía privada, o puede ser una red de servicio

público que conecte redes públicas y privadas.

Una MAN privada es más segura que

una WAN. Una MAN es más adecuada para la transmisión de tráfico que no

requiere asignación de ancho de banda fijo.

Una red de área metropolitana puede ser pública o privada.

Un ejemplo de MAN privada sería

un gran departamento o administración con edificios distribuidos por la ciudad,

transportando todo el tráfico de voz y datos entre edificios por medio de su

propia MAN y encaminando la información externa por medio de los operadores

públicos. Los datos podrían ser transportados entre los diferentes edificios,

bien en forma de paquetes o sobre canales de ancho de banda fijos. Un ejemplo

de MAN pública es la infraestructura que un operador de telecomunicaciones

instala en una ciudad con el fin de ofrecer servicios de banda ancha a sus

clientes localizados en esta área geográfica.

Red de área local (LAN)

Las redes de área local suelen

ser una red limitada la conexión de equipos dentro de un único edificio,

oficina o campus, la mayoría son de propiedad privada.

Ventajas:

Una LAN da la posibilidad de que los PCs

compartan entre ellos programas, información, recursos entre otros. La máquina

conectada (PC) cambian continuamente, así que permite que sea innovador este

proceso y que se incremente sus recursos y capacidades.

Desventajas: Para

que ocurra el proceso de intercambiar la información los PCs deben estar cerca

geográficamente. Solo pueden conectar PCs o microcomputadoras.

. Redes internas (INTRANET)

Es una red de ordenadores

privados que utiliza tecnología Internet para compartir dentro de una

organización parte de sus sistemas de información y sistemas operacionales. El

término intranet se utiliza en oposición a Internet, una red entre

organizaciones, haciendo referencia por contra a una red comprendida en el

ámbito de una organización.

Redes externas (EXTRANET)

Es un conjunto de ordenadores

conectados entre sí cuya ubicación física puede estar en diferentes edificios,

localidades e incluso países; a este tipo de red pertenecería internet, aunque,

dada su amplitud, se la considera ya como una red global .Las redes externas hacen referencia a

aplicaciones y servicios basados en la red interna, y utilizan un acceso

extendido y seguro a usuarios o empresas externas Este acceso generalmente se

logra mediante contraseñas, identificaciones de usuarios, y seguridad a nivel

de las aplicaciones. Por lo tanto, una

red externa es la extensión de dos o más estrategias de red interna, con una

interacción segura entre empresas participantes y sus respectivas redes

internas.

Le permite interconectarse con

sus clientes, proveedores y socios le facilita a su público visualizar sus

pedidos y su stock.

Reduce considerablemente los costos

operacionales de su empresa.

Es un medio de transporte de comunicación

crítica, seguro y confidencial.

Permite hacer transacciones seguras entre los

sistemas internos de la empresa.

Mediante aplicaciones de la

extranet los trabajadores de la empresa pueden obtener fácil y rápidamente la

información sobre los clientes, proveedores y socios. Reducción de costos y

ahorro temporal como económico para la empresa

CRUZ CHAVEZ VALERIA 102

18/SEP/15

7:19PM

RUBRICA

¿ RUBRICA?

La rúbrica es un instrumento de

evaluación auténtica del desempeño de los estudiantes.

Las rúbricas son guías precisas

que valoran los aprendizajes y productos realizados. Son tablas que desglosan

los niveles de desempeño de los estudiantes en un aspecto determinado, con

criterios específicos sobre rendimiento.

Indican el logro de los objetivos

curriculares y las expectativas de los docentes. Permiten que los estudiantes

identifiquen con claridad la relevancia de los contenidos y los objetivos de

los trabajos académicos establecidos. En el nuevo paradigma de la educación,

las rúbricas o matrices de valoración brindan otro horizonte con relación a las

calificaciones tradicionales que valoran

el grado de aprendizaje del estudiante, expresadas en números o letras.

Las rúbricas pueden ser globales y analíticas.

La rúbrica global, comprehensiva u holística hace una valoración integrada del

desempeño del estudiante, sin determinar los componentes del proceso o tema

evaluado. Se trata de una valoración general con descriptores correspondientes

a niveles de logro sobre calidad, comprensión o dominio globales.

La rúbrica analítica se utiliza para evaluar las partes del desempeño del

estudiante, desglosando sus componentes para obtener una calificación total.

Puede utilizarse para determinar el estado del desempeño, identificar

fortalezas, debilidades, y para permitir que los estudiantes conozcan lo que

requieren para mejorar. Estas matrices definen con detalle los criterios para

evaluar la calidad de los desempeños, y permiten retroalimentar en forma

detallada a los estudiantes.

Se recomienda utilizar la rúbrica

analítica cuando hay que identificar los puntos fuertes y débiles, tener

información detallada, valorar habilidades complejas y promover que los

estudiantes autoevalúen su desempeño.

VENTAJAS Y DESVENTAJAS PARA ELABORAR UNA RUBRICA :

Ventajas

• Se identifican claramente

objetivos docentes, metas y pasos a seguir

• Señala los criterios a medir

para documentar el desempeño del estudiante.

• Cuantifica los niveles de logro

a alcanzar.

• Se brinda retroalimentación

luego de identificar áreas de oportunidad y fortalezas.

• Disminuyen la subjetividad de

la evaluación.

• Permite autoevaluación y

co-evaluación.

Desventajas

• Requieren mucho tiempo para su

elaboración

Es necesaria la capacitación

docente para su diseño y uso.

Las rúbricas benefician a los diferentes

actores de los procesos de formación

Benefician a los

profesores:

Pues facilita la realización de una evaluación

homogénea y completa para los diferentes alumnos.

Les permite compartir con otros

profesores los criterios de evaluación empleados, con lo que se facilita que la

calificación sea coherente entre unos y otros, también dentro de la misma

materia.

Permiten evaluar tareas y

materias complejas.

Benefician a los

alumnos:

Pues ayudan a comprender cómo las

tareas se relacionan con el contenido del curso.

Pues, con las rúbricas, disponen

de un referente público y concreto sobre los aspectos que se van a tener en

cuenta en su evaluación y, por tanto, sobre los que deberán centrar sus

esfuerzos para ser valorados positivamente en la realización de la tarea de que

se trate. Será más difícil que los alumnos descubran lo que un profesor espera

de ellos después de haber recibido la primera corrección de sus actividades. De

este modo, las rúbricas son, no sólo una herramienta de evaluación, sino

también una herramienta de formación.

Facilitan la autoevaluación y la

evaluación por pares.

Benefician a las

organizaciones:

Pues permiten transmitir

transparencia al prefijar de forma clara los criterios que se emplear en la

evaluación.

Pues facilitan la coherencia y la

similitud de criterios entre profesores y materias, ya que, aunque los

contenidos sean diferentes, algunos de los aspectos a evaluar pueden ser

similares y, especialmente, el modo de calificar.

VALERIA CRUZ CHAVEZ 102

21/SEP/2015 8:04

miércoles, 14 de octubre de 2015

SEGURIDAD EN LA INFORMACION

SEGURIDAD EN LA INFORMACION

La seguridad informática consiste en asegurar que los

recursos del sistema de información (material informático o programas, sean

utilizados de la manera más apropiada y que el acceso a la información allí

contenida así como su modificación, sólo sea posible a las personas que se

encuentren acreditadas y dentro de los límites de su autorización.

Para que un sistema sea

considerado seguro debe cumplir con las siguientes características:

Integridad: La información producida es de

calidad porque no puede ser modificada por quien no está autorizado.

Confidencialidad: La información solo debe ser

legible para los autorizados, la misma debe llegar a destino con la cantidad y

calidad con que fue prevista.

Disponibilidad: la información debe estar

disponible cuando se la necesita.

Irrefutabilidad: (No-Rechazo o No Repudio) Que no se

pueda negar la autoría de quien provee de dicha información.

Términos relacionados con la seguridad informática

Activo: recurso del sistema de información

o relacionado con este, necesario para que la organización funcione

correctamente y alcance los objetivos propuestos.

Amenaza: es un evento que puede desencadenar

un incidente en la organización, produciendo daños materiales o pérdidas

inmateriales en sus activos.

Ataque: evento, exitoso o no, que atenta

sobre el buen funcionamiento del sistema.

Control: es una acción, dispositivo o

procedimiento que elimina o reduce una vulnerabilidad.

Impacto: medir la consecuencia al

materializarse una amenaza.

Riesgo: Es la probabilidad de que suceda la

amenaza o evento no deseado

Vulnerabilidad: Son aspectos que influyen

negativamente en un activo y que posibilita la materialización de una amenaza.

Desastre o Contingencia: interrupción de la capacidad de

acceso a información y procesamiento de la misma a través de computadoras necesarias

para la operación normal de un negocio.

Tipos de Virus

Los Virus se pueden clasificar en función de múltiples

características y criterios: según su origen, las técnicas que utilizan para

infectar, los tipos de ficheros que infectan, los lugares donde se esconden,

los daños que causan, el sistema operativo o la plataforma tecnológica que

atacan, etc.

Virus residentes

Virus de acción directa

Virus de sobreescritura

Virus de boot o de arranque

Los términos boot o sector de arranque hacen referencia a una

sección muy importante de un disco (tanto un disquete como un disco duro

respectivamente). En ella se guarda la información esencial sobre las

características del disco y se encuentra un programa que permite arrancar el

ordenador.

Virus de enlace o directorio

Virus encriptados

Virus polimórficos

Virus multipartites

Virus muy avanzados, que pueden realizar múltiples

infecciones, combinando diferentes técnicas para ello. Su objetivo es cualquier

elemento que pueda ser infectado: archivos, programas, macros, discos, etc.

Virus de Fichero

Infectan programas o ficheros ejecutables (ficheros con

extensiones EXE y COM). Al ejecutarse el programa infectado, el virus se

activa, produciendo diferentes efectos.

Virus de FAT

La Tabla de Asignación de Ficheros o FAT es la sección de un

disco utilizada para enlazar la información contenida en éste. Se trata de un

elemento fundamental en el sistema.

Los virus que atacan a este elemento son especialmente

peligrosos, ya que impedirán el acceso a ciertas partes del disco, donde se

almacenan los ficheros críticos para el normal funcionamiento del ordenador.

La Seguridad Informática comprende además un grupo de funciones asociadas que pueden expresarse de la forma siguiente:

Regulación: Consiste en la capacidad de

establecer las normas, preceptos, reglamentos y otro tipo de medidas jurídicas

que garanticen las bases para lograr un nivel de seguridad adecuado.

Prevención: Las acciones que se realizan con el

fin de minimizar los riesgos contra los activos informáticos.

Detección: Conocimiento de la materialización

de una amenaza contra los activos informáticos.

Enfrentamiento: Acciones de respuesta a un hecho

detectado contra los activos informáticos.

Principios básicos en

la Seguridad Informática.

Mínimo privilegio: se deben otorgar los permisos

estrictamente necesarios para efectuar las acciones que se requieran, ni más ni

menos de lo solicitado.

Eslabón más débil: la seguridad de un sistema es tan

fuerte como su parte más débil. Un atacante primero analiza cual es el punto

más débil del sistema y concentra sus esfuerzos en ese lugar.

Proporcionalidad: las medidas de seguridad deben

estar en correspondencia con lo que se protege y con el nivel de riesgo

existente. No sería lógico proteger con múltiples recursos un activo

informático que no posee valor o que la probabilidad de ocurrencia de un ataque

sobre el mismo es muy baja.

Dinamismo: la seguridad informática no es un

producto, es un proceso. No se termina con la implementación de los medios

tecnológicos, se requiere permanentemente monitoreo y mantenimiento.

Participación

universal: la

gestión de la seguridad informática necesita de la participación de todo el

personal de una institución. La seguridad que puede ser alcanzada mediante

medios técnicos es limitada y debiera ser apoyada por una gestión y

procedimientos adecuados, que involucren a todos los individuos.

Las tecnologías de comunicaciones son el soporte

imprescindible para lograr enlace entre computadoras, que incluye modems,

protocolos de comunicación, utilización de cables coaxiales, enlaces a través

de fibra óptica y transmisiones por satélites.

Estas tecnologías debemos analizarlas desde dos puntos de

vista en el momento de proyectar un sistema de seguridad:

Como medio paciente de riesgo ya que pueden ser robadas y

dañadas de forma intencional o no.

Como medios para concretar un riesgo ya que pueden ser

utilizadas para, cometer un robo, sabotear una actividad productiva, difundir

información contra los principios éticos de nuestra sociedad socialista, desplegar

campañas de desinformación y otros.

Este doble carácter implica la adopción de medidas de

Seguridad Informática que permitan garantizar la integridad física de los

medios y no sean usados en actividades no deseadas.

VALERIA CRUZ CHAVEZ

102

26/SEP/15 10:48

HARDWARE Y SOFTWARE

SOFTWARE

El Software de Aplicación son los programas diseñados para o

por los usuarios para facilitar la realización de tareas específicas en la

computadora, como pueden ser las aplicaciones ofimáticas (procesador de texto,

hoja de cálculo, programa de presentación, sistema de gestión de base de

datos...), u otros tipos de software especializados como software médico,

software educativo, editores de música, programas de contabilidad, etc.

Software de aplicación

Las funciones de una aplicación dependen de su propósito,

según el cual pueden clasificarse en dos categorías:

Programas básicos (o utilitarios)

Son aplicaciones cuyo propósito es mejorar, en alguna forma,

el desempeño del ordenador.

Programas de productividad

Son aplicaciones cuyo propósito es facilitar, agilizar y

mejorar para el usuario, la ejecución de ciertas tareas.

Algunos programas de productividad

Procesadores de texto: Aplicaciones diseñadas para editar

y/o procesar de texto, logrando documentos de alta calidad.

Hojas de cálculo: Aplicaciones especialmente diseñadas para

introducir, calcular, manipular y analizar conjuntos de números.

Presentaciones automatizadas: Aplicaciones que permiten al

usuario crear y editar presentaciones atractivas, incluyendo imágenes y

sonidos.

Navegadores de Internet: Aplicaciones diseñadas para proveer

acceso a Internet, sus servicios y sus recursos.

Administradores de bases de datos: Aplicaciones diseñadas

para acceder, almacenar y procesar grandes colecciones de datos, en una forma

eficiente.

Desarrolladores de sitios web: Aplicaciones que brindan al

usuario las herramientas necesarias para diseñar, crear, editar y publicar

páginas y sitios Web.

HARDWARE

Es un término genérico utilizado para designar a todos los elementos

físicos que lo componen, es decir, gabinete, monitor, motherboard, memoria RAM

y demás.

Así

como la computadora se subdivide en dos partes, el hardware que la compone

también, de este modo podemos encontrar el llamado hardware básico y hardware

complementario.

Hardware

y software de la PC

El

hardware básico agrupa a todos los componentes imprescindibles para el

funcionamiento de la PC como motherboard, monitor, teclado y mouse, siendo la

motherboard, la memoria RAM y la CPU los componentes más importantes del

conjunto.

Por

otro lado tenemos el hardware complementario, que es todo aquel componente no

esencial para el funcionamiento de una PC como impresoras, cámaras, pendrives y

demás.

También

podremos encontrar una diferenciación adicional entre los componentes de la PC,

y se encuentra dada por la función que estos cumplen dentro de la misma. En los

siguientes párrafos podremos conocer la forma en que se dividen.

Dispositivos

de Entrada: Dispositivos que permiten el ingreso de información a la PC.

Chipset:

Integrado en la motherboard, el chipset permite el tráfico de información entre

el microprocesador y el resto de los componentes que conforman la PC.

Chipset

CPU:

Este dispositivo tiene la tarea de interpretar y ejecutar las instrucciones

recibidas del sistema operativo, además de administrar las peticiones

realizadas por los usuarios a través de los programas.

CPU

Memoria

RAM: La Memoria RAM o Memoria de Acceso

Aleatorio es donde la computadora almacena los programas, datos y resultados

procesados por la CPU, lo que permite su rápida recuperación por parte del

sistema, brindado así una mejor performance.

Memoria

RAM

Unidades

de almacenamiento: Son todos aquellos dispositivos destinados al almacenamiento

de los datos del sistema o de usuario, es decir, el lugar físico en donde se

ubica el sistema operativo, los programas y los documentos del usuario. Estos

pueden ser discos rígidos, unidades de CD, DVD o Blu Ray, pendrives o discos

externos extraíbles.

Lectora

de DVD

Dispositivos

de Salida: Son los dispositivos encargados de mostrarle al usuario resultados.

Este grupo comprende monitores, impresoras y todo aquello que sirva al

propósito de ofrecerle al usuario la posibilidad de ver el resultado de su

trabajo.

Monitor

Dispositivos

mixtos: Estos son componentes que entregan y reciben información, y en este

grupo podemos mencionar placas de red, módems y puertos de comunicaciones,

entre otros.

Aprendi que el software se refiere al equipamiento logico o soporte lógico de jun computador digital y que el hardware se puede determinar como la parte táctil de una computadora (desde un monitor hasta zócalos de memoria) con diferentes factores de forma y marcas, no solo una computadoraposee elementos externos, sino que del mismo modo un robot u otro dispositivo electrónico contienen hardware y software.

Y que a medida de los años se viene mejorando cada vez más el desarrollo tecnológico a la hora de nombrar a una computadora, es decir, su capacidad de procesar y transportar los datos se realiza de manera cada vez más rápida;

Actualmente podemos notar como evolucionamostecnológicamente satisfaciendo las necesidades, puesto que la tecnología es esencial en nuestra vida cotidiana y sin el hardware no podríamos hacer uso del software. Es por ello que se hace notar lacompetitividad entre grandes empresas que van en busca de innovar y miniaturizar cada vez más los dispositivos electrónicos para que estos cumplan con las exigencias de los usuarios, haciendo mas cómodo su traslado y uso, lo que permite al administrador hacer uso eficaz de los programas administrativos y llevarlo donde los necesite sin el riesgo de estropear dicho equipo y por ende asegurar su contenido informático.

http://www.informatica-hoy.com.ar/aprender-informatica/Que-es-Hardware-y-Software.php

VALERIA CRUZ CHÁVEZ

102

10 /OCT/ 11:40 PM

WEB 1 Y 2

¿ WEB 1 ?

La Web 1.0, comenzó en los años 60`s, y en la

Informática, es una frase que se refiere al estado de World Wide Web, este es

un sistema de documentos de hipertextos los que van enlazados y que son

accesibles gracias a la Internet. Con un navegador Web, los usuarios pueden

visualizar sitios Web, los que están compuestos por paginas Web y estos

contienen textos, imágenes, videos, etc., y en la cual, los usuarios pueden

navegar a través de ellas usando hiperenlaces.

Esta fue creada para describir la Web antes del

impacto que tiene el punto com. (2001), que es visto por muchas personas como

el momento en que la Internet dio un giro.

Características:

Libros de visita online o guestbooks.

Esta pagina ha

sido construida dinámicamente a partir de una o varias bases de datos.

Son páginas estáticas y no dinámicas, por el usuario

que las visita.

Posee formularios HTML, los que son enviados por vía

email, en el cual, el usuario llena dicho formulario y luego de hacer clic es

enviado mediante un cliente de correo electrónico, con el problema que en el

código se pueden observar los detalles del envío del correo electrónico.

Contienen contenidos que no se pueden actualizar y

solo permite su lectura.

Aplicaciones :

Flash

Javascript

Html

Diseño de paginas por medio de

tablas , hipervínculos etc

Buscadores

Portales

Paginas personalizadas

e-mail.

Usos en la educación:

Por otro lado, nos permitirá darnos cuenta de cuan

preparados estamos como docentes para diseñar ambientes propicios de

enseñanza-aprendizaje como los que se proponen en el concedo de educación

1.0-2.0 y 3.0, de esta forma también, nos daremos cuenta de cuan capacitados

están nuestros alumnos y alumnas para la incorporación de dichos niveles de

educación.

Es de suma importancia considerar que las tics, son

una herramienta de gran eficacia en el ejercicio y en el desarrollo de la

educación, y que a medida que avanzan estas tecnologías, estas se vuelven cada

vez más indispensables en la enseñanza.

Se dice entonces, que la educación 1.0, es un proceso

unidireccional, en la cual los alumnos y alumnas reciben información de manera

pasiva generada por los docentes, lo que induce al estudio individual. Esto

lleva a trabajar sus contenidos a través de apuntes, artículos, libros de

textos, videos, y en los últimos tiempos, en la Web.

¿ WEB 2.0?

La Web 2.0 o Web Social es una denominación de origen que engloba un gran

número de espacios web basados en el principio de una comunidad de usuarios.

Es una web basada en comunidades de

usuarios y una gama especial de

servicios como las redes sociales, los wikis, o las folcsonomias; que fomentan

la colaboración e intercambio ágil de información entre los usuarios.

Es una evolución de Web 1.0. Es un

“ecosistema” de la información: Google, Wikipedia, Ebay, Youtube, SkypeSkype,

Writely, Blogger, RSS, Flickr, Emule, Todas estas aplicaciones y sitios tienen

en común que su principal activo es el usuario. A mayor número de usuarios

aumenta el valor del sitio y su contenido. No hay versiones, siempre está

cambiando. Tiene innovaciones (tecnologías). En conclusión WEB 2.0 es más

actitud y modelo de negocio antes que tecnología: centrado en COMUNICACIÓN,

centrado en EL USUARIO, la tecnología debe soportar los conceptos y en el

constante cambio.

Las principales características de la Web

2.0 están plasmadas en el mapa meme Web 2.0

1. Posicionamiento estratégico

- La Web como plataforma

2. Posicionamiento del usuario

- Usted controla sus propios datos

3. Competencias centrales

- Servicios, no software empaquetado

- Arquitectura de la participación

- Actualización costo efectiva

- Mezcla de la fuente y

transformación de los datos

- El software está por encima del

nivel de un solo dispositivo.

- Aprovechar la inteligencia

colectiva

Ejemplos :

¿Que tiene que ver la web 2 con la educación?

El uso de las redes sociales

en el desarrollo de la Educación Superior, y especialmente lo que es la

Educación a Distancia, es una muestra evidente de las formas de interacción que

permite ella, para que los docentes establezcan una comunicación fluida y

dinámica en el desarrollo de tutorías y el alcance de logros propuestos en el

desarrollo de las actividades por parte de los estudiantes.

Es indiscutible resaltar la

importancia que ejercen las Tecnologías de la Información y de las

Comunicaciones como los medios adecuados de comunicación y transmisión de

información, ya sea de forma asincrónica o sincrónica, para la interacción

entre los agentes (estudiantes " tutores) en la Educación.

Las redes sociales juegan un

papel protagónico y demasiado importante hoy día, en el desarrollo o transformación

de la educación. El uso de blogs o Weblogs, el uso de ellas para subir material

y la comunicación que se establece, ofrece demasiadas ventajas en la

organización de las comunidades virtuales. También, el uso de recursos

multimediales, como fotos, sonidos, videos etc., hacen que se tengan en cuenta

como actores importantes en el progreso de las regiones y comunidades, ya que

permiten compartir de forma mas fácil recursos digitales. Obvio, también tienen

desventajas como la participación masiva de todas las personas que quieran

entrar en ellas. Esto puede conducir a la pérdida de privacidad en la

producción de ideas y en la restricción de una posible violación de derechos de

autor.

Sin duda alguna, estos

elementos nos ayudan a tener mejores recursos para optar por mejores

condiciones en el desarrollo de la educación, especialmente en comunidades

alejadas de las grandes urbes.

Web1.0:

Ø

Diseño y producción a cargo de

quienes conocen sobre informática

Ø

Sitios con fines generalmente

comerciales.

Ø

Software con licencias

Ø

Función: difundir información

Web 2.0:

Ø

Diseño y producción sin necesidad

de grandes conocimientos de informática. Accesibles y prácticas

Ø

Sitios con fines diversos, en la mayoría de los casos la construcción de

comunidades que comparten intereses, practicas, información, etc.

Ø

Software gratuitos para el usuario.

Ø

Función: producir, diseñar, construir y compartir información en diferentes

soportes.

http://www.ite.educacion.es/formacion/materiales/155/cd/modulo_1_Iniciacionblog/qu_es_la_web_20.html

Viernes 18 sept/ 5:44 pm

CRUZ CHAVEZ VALERIA 102

Suscribirse a:

Comentarios (Atom)